Playbooks bringen Security Orchestration Automation and Response (SOAR) Fähigkeiten in die C3M Cloud Control Platform. Es hilft, die Sicherheitsabläufe über ein flexibles, anpassbares und erweiterbares Framework zu rationalisieren, das mehrere Abhilfemaßnahmen oder Aktionen für Cloud-Einheiten unterstützen kann.

Die Fähigkeit der Playbooks ist

verfügbar für AWS, GCP und Azure

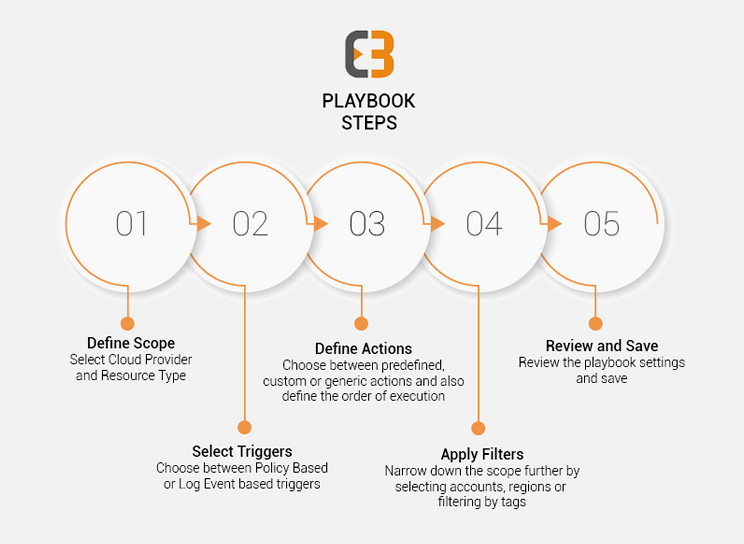

Das Spielbuch Rahmenwerk

Schauen wir uns nun einige Aktionen an, die mit Playbooks gebündelt werden:

Aktionen auf Cloud-Ressourcen ausführen

Public entfernen Zugriff auf eine EC2

Verschlüsseln eines S3-Buckets

Hinzufügen von Tags zu unterstützten Ressourcentypen usw.

Benachrichtigungen über Richtlinienverstöße

Erstellen von Vorfall Tickets

Push-Verstöße an SIEM-Werkzeuge

Ein Beispiel aus der Praxis

Lassen Sie uns einen Blick auf einen Tag im Leben von Joe werfen, der ein Datensicherheitsanalyst bei der Firma XYZ ist. Joe und sein Team sind für die Verwaltung und Überwachung der Datensicherheitslage in den Infrastrukturen von AWS, GCP und Azure (3 Clouds, die XYZ Company nutzt) verantwortlich.

Im Folgenden sind die Schritte aufgeführt, die Joe und sein Team befolgen, wenn sie eine Warnung für Storage Buckets in AWS erhalten

- Erhalten Sie eine Warnung, dass ein S3-Bucket dem öffentlichen Internet ausgesetzt ist.

- Schauen Sie sich die S3-Bucket-Konfigurationen an und führen Sie eine Ursachenanalyse durch.

- Beheben Sie die Verletzung manuell, indem Sie eine Reihe von Anweisungen befolgen.

- Protokollieren Sie diese Änderung und zeichnen Sie sie in einem Ticketingsystem auf, damit sie nachverfolgt und gemeldet werden kann.

- Benachrichtigen Sie eine Gruppe von Administratoren oder Projekteigentümern über den Verstoß und die durchgeführten Abhilfemaßnahmen.

WIEDERHOLEN SIE NUN ÄHNLICHE SCHRITTE FÜR ALLE RESSOURCEN, DIE IN SEINE WARTESCHLANGE KOMMEN

Netto-Effekt

Joe wird mit Anfragen überflutet, und da die Änderungen manuell erfolgen, ist die Wahrscheinlichkeit, dass sich eine weitere Fehlkonfiguration einschleicht, nicht auszuschließen, und da wir alle Menschen sind - verpasst Joe am Ende den einen oder anderen Schritt....

KEIN ERFREULICHES BILD

Betrachten wir nun die gleiche Reihe von Ereignissen, aber dieses Mal -

mit Hilfe von Playbooks in C3M Cloud Control.

DER NEUE PROZESS WIRD WIE FOLGT AUSSEHEN

Joe definiert ein S3 Bucket Playbook und wählt Cloud-Sicherheitsrichtlinien aus, die das Playbook auslösen können. Beispiel - S3-Bucket, der dem öffentlichen Internet ausgesetzt ist

Als Teil der Playbook-Definition definiert Joe 3 automatisierte Aktionen.

- Beseitigen Sie die öffentliche S3-Exposition (geschieht über einen API-Aufruf)

- Senden Sie eine E-Mail an die Data Security Admins

Joe speichert die Playbook-Definition. Das war's buchstäblich.

Von nun an werden alle erkannten S3-Bucket-Verletzungen automatisch Joes Playbook auslösen, das wiederum Folgendes gewährleistet

Die S3-Bucket-Verletzung wird (automatisch) behoben

Ein ServiceNow-Ticket wird erstellt, um das gleiche zu verfolgen

Data Security Admins werden per E-Mail benachrichtigt.

NETTOERGEBNIS.

Joe ist zufrieden und XYZ Company hat einen robusten Reaktionsmechanismus für Bedrohungen durch Datenfehlkonfiguration

Joe ist zufrieden und XYZ Company hat einen robusten Reaktionsmechanismus für Bedrohungen durch Datenfehlkonfiguration

Erweiterbares Framework

Kunden können sich auch dafür entscheiden, die Funktionen des Playbooks zu erweitern, indem sie ihre eigenen benutzerdefinierten Aktionen schreiben. Benutzerdefinierte Aktionen können mithilfe des Serverless-Frameworks (AWS Lambda, GCP Functions und Azure Functions) geschrieben werden.

Kunden können wählen, ob sie diese Aktionen in ihrer bevorzugten Programmiersprache (Java, NodeJs, Python usw.) schreiben möchten