Playbookは、C3M Cloud Control PlatformにSecurity Orchestration Automation and Response (SOAR)機能をもたらします。これにより、柔軟でカスタマイズ可能な拡張可能なフレームワークを介して、クラウド事業体に対する複数の修復やアクションをサポートし、セキュリティオペレーションを合理化することができます。

プレイブック機能は

AWS、GCP、Azureで利用可能

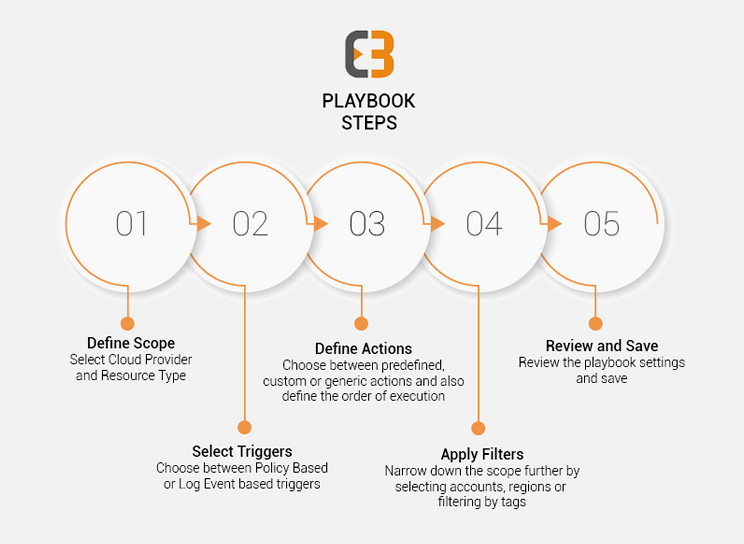

プレイブック フレームワーク

では、Playbookに同梱されているアクションを見てみましょう。

クラウドリソースに対するアクションの実行

パブリックの削除 EC2へのアクセス

S3バケットの暗号化

対応するリソースタイプなどにタグを追加

ポリシー違反の通知

インシデントチケットの作成 チケット

違反事例を SIEMツール

実際の例

XYZ社のデータ・セキュリティ・アナリストであるジョーの1日を見てみましょう。.Joeと彼のチームは、AWS、GCP、Azureの各インフラ(XYZ社が利用している3つのクラウド)におけるデータセキュリティ態勢の管理と監視を担当しています。

以下は、AWSのStorage Bucketsに関するアラートを受け取った際に、Joe氏とチームが行った手順です。

- S3バケットが公衆インターネットに公開されているというアラートを受け取る。

- S3バケットの構成を調べて、根本的な原因を分析してみてください。

- 一連の指示に従って手動で違反を解決します。

- この変更を追跡して報告できるように、何らかのチケットシステムにログと記録を残します。

- 管理者やプロジェクトオーナーに、違反行為と適用された修復策を通知する。

自分のキューに入ってきたすべてのリソースに対して、同様の手順を繰り返します。

純効果

ジョーにはリクエストが殺到し、変更は手動で行われるため、別の設定ミスが紛れ込む可能性も否定できず、人間である以上、ジョーはどちらかのステップを見逃してしまうのです。....

嬉しくない写真

今度は、同じイベントのセットを見てみましょう。

C3M Cloud Controlのプレイブックを利用して。

新しいプロセスは次のようになります。

Joeは、S3バケットのプレイブックを定義し、プレイブックを起動できるクラウドセキュリティポリシーを選択します。例 - S3バケットが公共のインターネットに公開されている場合

プレイブックの定義の一部として、ジョーは3つの自動化されたアクションを定義しています。

- S3の公開を修正(APIコールで発生

- Data Security Adminsにメールを送る

ジョーがプレイブックの定義を守る。文字通りそれです。

今後は、S3バケットの違反が検出されると、Joeのプレイブックが自動的に起動し、以下のことが確認されます。

S3バケットの違反は(自動的に)修復されます。

ServiceNowのチケットを作成して、同じ

Data Security Adminsはメールで通知されます。

NET RESULT.

ジョーは満足し、XYZ社はデータ誤設定の脅威に対して強固な対応メカニズムを持っています。

ジョーは満足し、XYZ社はデータ誤設定の脅威に対して強固な対応メカニズムを持っています。

エクステンシブル・フレームワーク

お客様は、独自のカスタムアクションを書くことで、プレイブックの機能性を拡張することもできます。カスタムアクションは、サーバーレスフレームワーク(AWS Lambda、GCP Functions、Azure Functions)を使用して記述することができます。

お客様は、これらのアクションをお好みのプログラミング言語(Java、NodeJs、Pythonなど)で記述することができます。